No cenário atual, a interconexão global é uma realidade ininterrupta, permeando todos os aspectos da vida cotidiana. Seja em casa, no trabalho, no transporte público, nas ruas ou em qualquer lugar, as pessoas estão conectadas à internet 24 horas por dia. O acesso à internet, que anteriormente era considerado um luxo para poucos, tornou-se agora uma necessidade essencial para a humanidade.

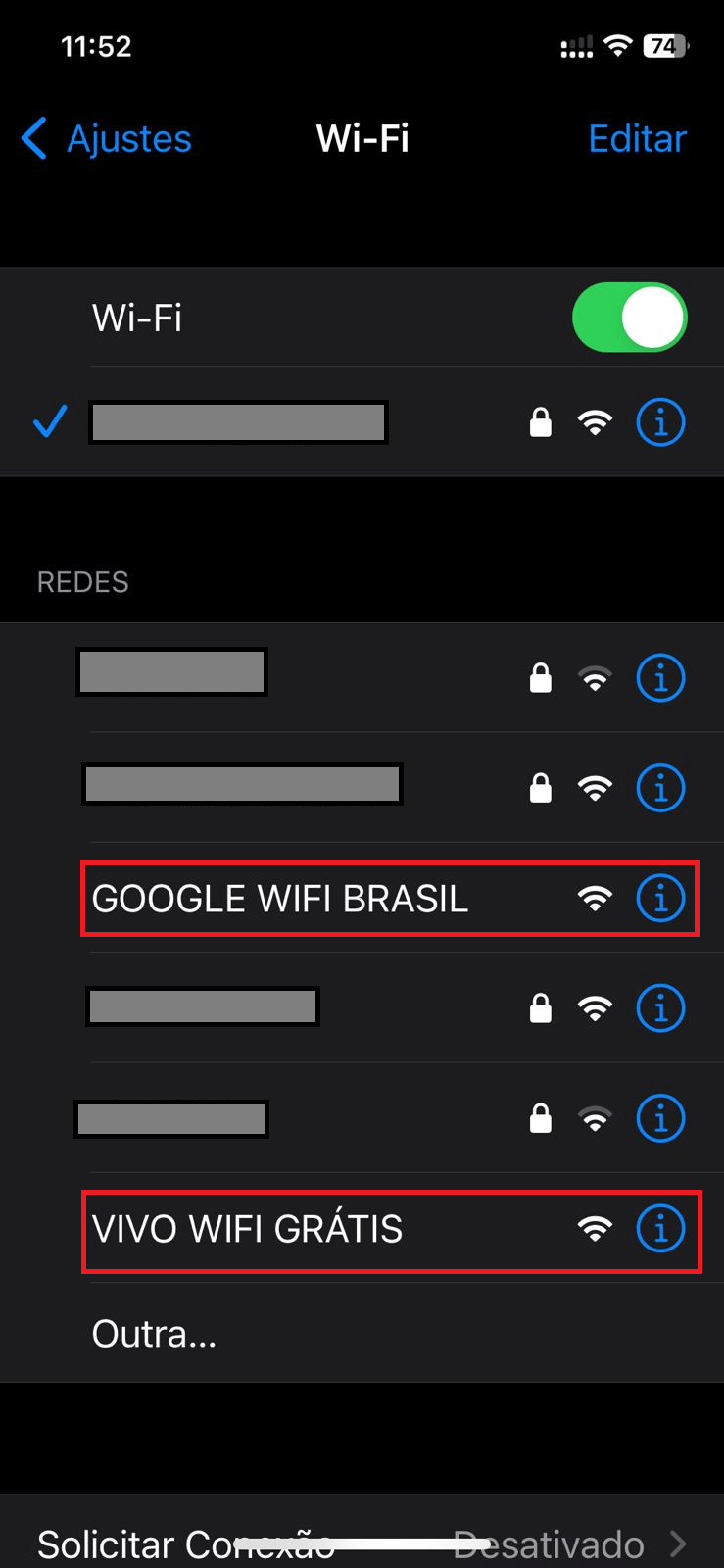

Imagine a seguinte situação: seu pacote de dados acabou e você se vê diante da necessidade urgente de realizar uma transferência via Pix, enviar um e-mail crucial ou baixar um QR code do seu ingresso para um evento. No entanto, você se encontra sem conexão com a internet. Em seu entorno, diversas redes fechadas e criptografadas com senhas estão disponíveis, e você vislumbra uma possível solução para o seu problema. Dois sinais de WI-FI chamam a sua atenção, ostentando o nome de empresas renomadas. Em algum momento anterior, você já teve contato com esses nomes e confia na reputação dessas empresas. Diante dessa confiança, você toma a decisão de se conectar a uma dessas redes na esperança de resolver a sua questão imediata.

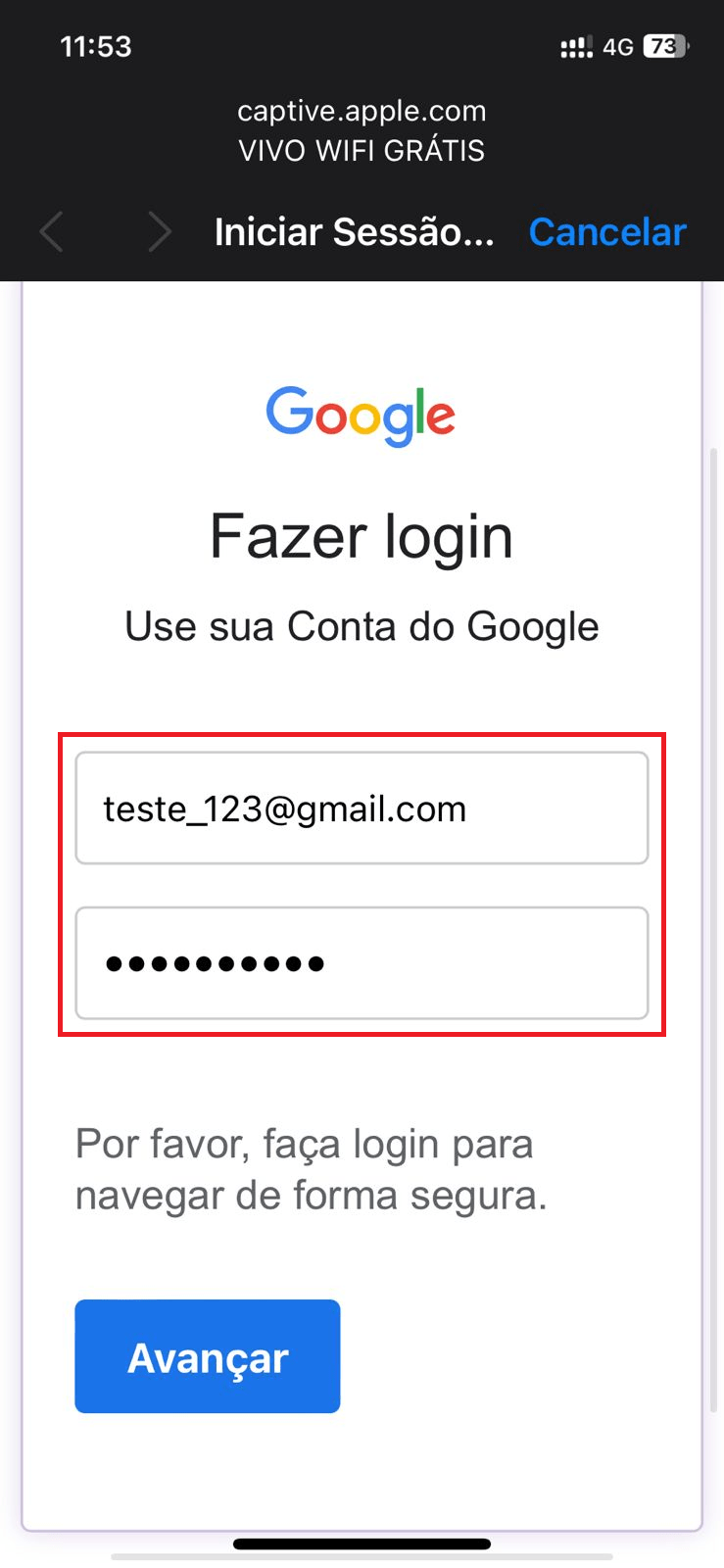

Ao selecionar uma dessas redes, o “provedor” do serviço solicita uma autenticação por meio do Google. Diante desse pedido, você pondera: “Está tudo bem, eles precisam de uma identificação para garantir o acesso ao serviço”. Confiante nessa premissa, você procede inserindo suas credenciais do Gmail.

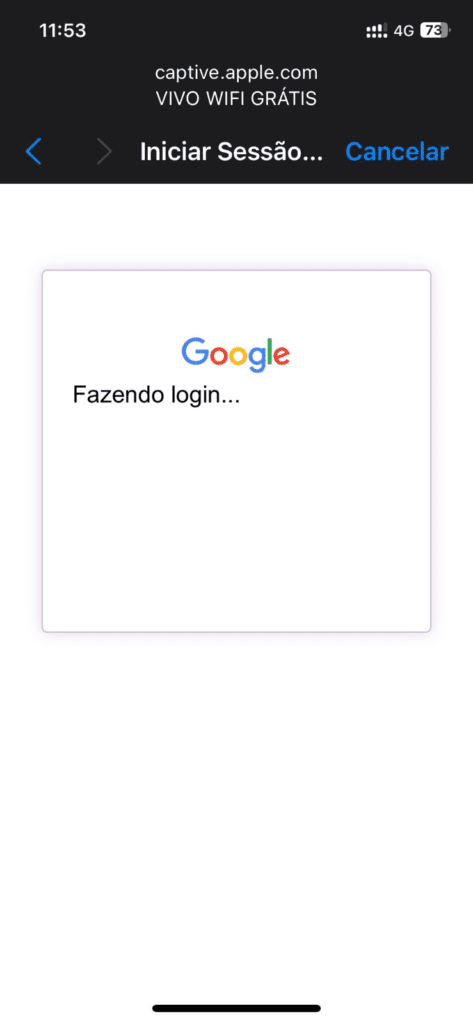

Ao clicar no botão azul “Avançar”, o usuário recebe uma confirmação visual de estar fazendo login no serviço de e-mails.

Contudo, ao realizar esse procedimento, percebe que nada acontece em seguida, ou é redirecionado para a tela oficial do Google. O que não se sabe é que acabou de ser vítima de um golpe de phishing. O ator malicioso, controlando as redes Wi-Fi abertas, já possui as credenciais de e-mail do usuário, permitindo a interceptação de todas as requisições feitas pelo smartphone para um sniffer ou um proxy.

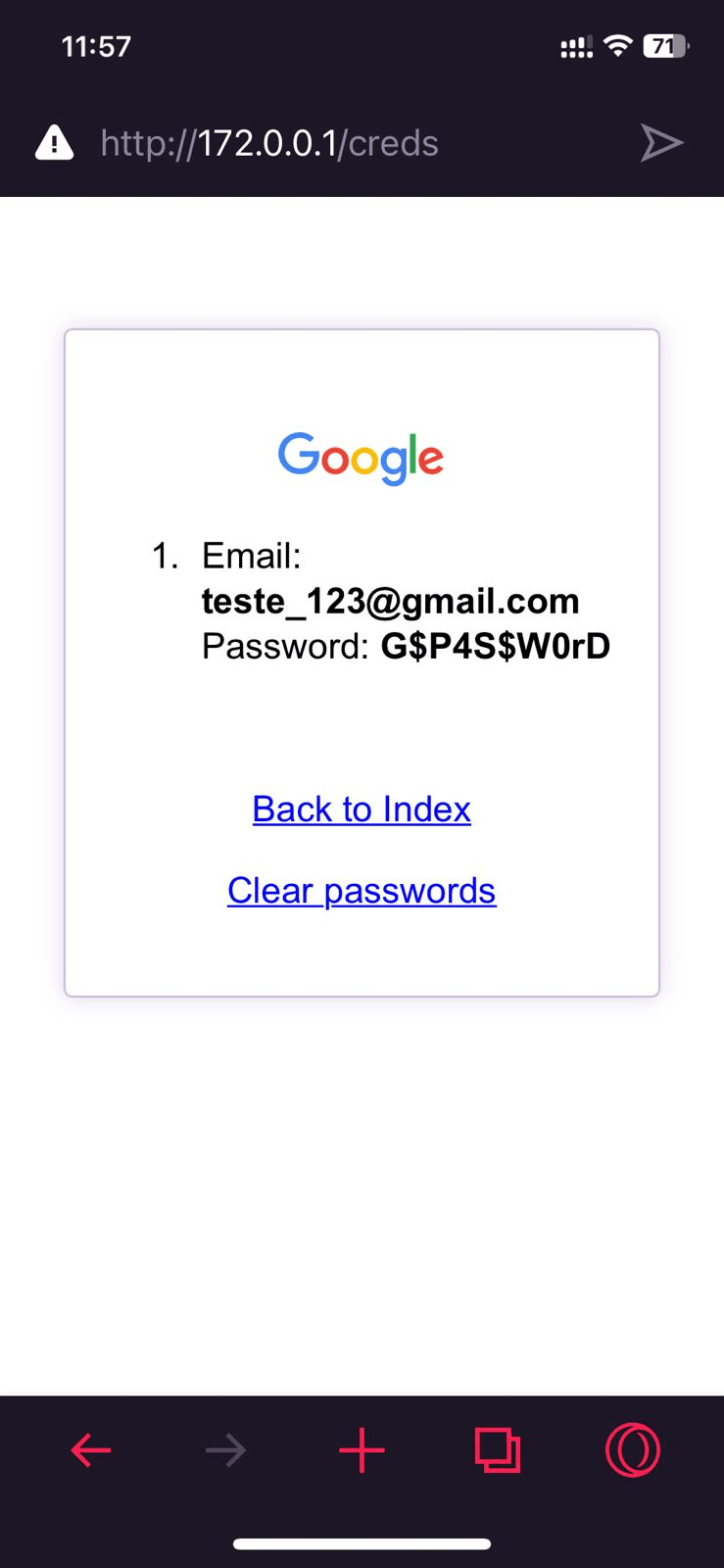

Esta é a visão deste ator malicioso, após capturar suas credenciais com sucesso.

Existem inúmeras ferramentas e dispositivos disponíveis no mercado que podem executar esse tipo de ataque de Evil Captive Portal. A questão fundamental não é o que os dispositivos são capazes de fazer, mas sim o que indivíduos com intenções maliciosas podem realizar com esses dispositivos.

Esses gadget podem servir também como dispositivos de IOT (Internet das Coisas) e inúmeras funções diferentes, então a culpa não é do fabricante e sim da finalidade que a pessoa da aos gadgets.

O artigo não tem a intenção de demonizar tais dispositivos, mas sim de destacar que qualquer hardware nas mãos de pessoas com intenções ruins pode se tornar uma arma. Portanto, é crucial evitar o acesso a redes Wi-Fi públicas a todo custo. Algumas pessoas sugerem o uso de uma VPN como medida de segurança, mas a realidade é que a origem do sinal Wi-Fi é incerta e pode provir de um roteador empresarial, órgão governamental ou até mesmo de um agente malicioso.

Imagine estar em um aeroporto com duas redes Wi-Fi aparentemente idênticas, ambas abertas, mas com detalhes ligeiramente diferentes. Como saber qual delas é a correta para acessar? O exemplo mencionado destaca uma tela falsa do Google para autenticação, mas é possível clonar outras telas de credenciamento, aumentando a confusão do usuário.

Para necessidades de internet fora de casa, a recomendação é renovar o pacote com a operadora, priorizando a segurança e tranquilidade das informações. Investir em um pacote adicional pode ser um custo adicional, porém é um preço pequeno a pagar pela preservação da segurança das suas informações pessoais.

Observação: Este ataque foi apenas uma simulação controlada, não causando danos a terceiros.

Estamos prontos para atender você

Entre em contato conosco e entenda ainda mais como podemos ajudar sua empresa a ser mais segura para seus clientes e colaboradores