Análise e gestão de vulnerabilidade

A gestão de vulnerabilidades não é uma ação única; é um ciclo contínuo que visa manter a infraestrutura segura e resiliente.

Método: Análise e gestão de vulnerabilidade

Atuamos com múltiplas soluções, Nessus, Qualys, OpenVas e ferramentas embarcadas no Kali Linux.

1. Objetivo

Fornecer um quadro estruturado para identificar, classificar e gerenciar vulnerabilidades em sistemas de TI, a fim de minimizar o risco associado e garantir a continuidade das operações.

2. Fases da Gestão de Vulnerabilidades

2.1.1. Inventário de Ativos:

Criar uma lista atualizada de todos os ativos, incluindo servidores, estações de trabalho, dispositivos de rede, aplicativos, bancos de dados e qualquer outro componente relevante.

2.1.2. Varredura de Vulnerabilidade

Usar ferramentas automatizadas para escanear os ativos e identificar vulnerabilidades potenciais.

2.1.3. Monitoramento de Fontes Externas:

Acompanhar bases de dados de vulnerabilidades, listas de distribuição e outras fontes para estar ciente das vulnerabilidades emergentes.

2.2. Classificação

2.2.1. Priorização:

Avaliar a gravidade de cada vulnerabilidade com base no potencial de dano, facilidade de exploração e impacto no negócio.

2.2.2. Categorização: Organizar as vulnerabilidades por tipo, como vulnerabilidades de software, hardware ou configuração.

2.3. Avaliação e Planejamento

2.3.1. Testes de Penetração:

Executar testes manuais ou automatizados para validar a existência real e a exploração das vulnerabilidades identificadas.

2.3.2. Avaliação de Risco:

Analisar as vulnerabilidades no contexto do ambiente de negócios para determinar o risco real associado.

2.3.3. Planejamento de Remediação:

Desenvolver um plano de ação para tratar as vulnerabilidades, seja através de patches, configurações ou outros mecanismos de mitigação.

2.4. Recomendações

2.4.1. Aplicação de Patches:

Atualizar softwares e sistemas para resolver vulnerabilidades conhecidas.

2.4.2. Mitigação:

Quando a correção não está disponível, implementar controles para minimizar o risco de exploração.

2.4.3. Verificação:

Após a remediação, realizar varreduras e testes adicionais para confirmar que a vulnerabilidade foi efetivamente tratada.

2.5. Relatório

2.5.1. Documentação:

Manter registros detalhados de todas as vulnerabilidades identificadas, ações tomadas e resultados.

2.5.2. Relatórios Gerenciais:

Produzir relatórios resumidos para a gestão com informações sobre o status da gestão de vulnerabilidades, riscos pendentes e progresso ao longo do tempo.

2.6. Revisão

2.6.1. Análise de Lições

Aprendidas: Após cada ciclo de gestão de vulnerabilidades, revisar o processo para identificar áreas de melhoria.

2.6.2. Atualização do Programa:

Com base nos feedbacks e mudanças no ambiente, atualizar regularmente o programa de gestão de vulnerabilidades.

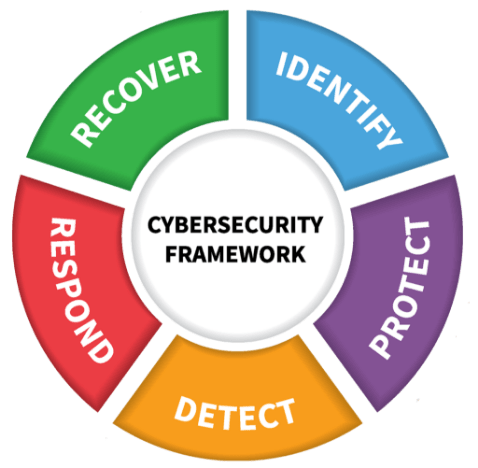

Ciclo de Gestão de Vulnerabilidade

Identificação

Realizar varreduras regulares em sistemas, redes e aplicativos em busca de vulnerabilidades.

Utilizar ferramentas automatizadas e análise manual para identificar possíveis pontos fracos.

Avaliação de Riscos:

Avaliar a gravidade e o impacto potencial de cada vulnerabilidade identificada.

Determinar a probabilidade de exploração da vulnerabilidade.

Classificação de Prioridades:

Classificar as vulnerabilidades com base na sua criticidade e no risco associado.

Priorizar a correção das vulnerabilidades mais críticas e exploráveis.

Tratamento das Vulnerabilidades:

Desenvolver e implementar medidas para corrigir ou mitigar as vulnerabilidades.

Isolar, corrigir ou aplicar patches para eliminar ou reduzir os riscos.

Monitoramento Contínuo:

Implementar monitoramento constante para identificar novas vulnerabilidades e garantir a eficácia das ações tomadas.

Tenha uma visão 360 das vulnerabilidades existentes

Melhores ferramentas de Mercado:

Utilizamos as melhores ferramentas e técnicas do mercado, visando ter uma relatório completo e bem explicativo sobre as vulnerabilidades encontradas. Para isso nosso time conta com expertise nas ferramentas Nessus Pro, Qualys VMDR, OpenVas e diversas outras ferramentas de reconhecimento.

Proporcionando uma visão 360 de todas as vulnerabilidades conhecidas.

Por Que Sua Empresa Precisa de Uma Gestão de Vulnerabilidades?

Sem um gerenciamento de vulnerabilidades eficaz, sua organização fica exposta a riscos crescentes. As ameaças evoluem, e uma falha hoje pode se transformar em uma brecha de segurança amanhã.

Implementar uma gestão de vulnerabilidades robusta não é apenas sobre prevenir incidentes, mas também sobre manter a confiança dos stakeholders, proteger a reputação da empresa e garantir a continuidade dos negócios.

Invista na segurança digital da sua empresa

Não deixe sua empresa à mercê de ameaças desconhecidas. Com um ciclo de gestão de vulnerabilidades bem implementado e as ferramentas certas, você estará investindo na segurança, resiliência e prosperidade futura da sua organização.

Estamos prontos para atender você

Entre em contato conosco e entenda ainda mais como podemos ajudar sua empresa a ser mais segura para seus clientes e colaboradores

Sobre nós

Nosso propósito é fazer com excelência, mantendo sempre um bom relacionamento com o cliente, focando no compromisso de proporcionar segurança e tranquilidade aos nosso clientes.

A transformação digital não é apenas sobre estar online, mas também sobre redefinir processos, otimizar operações e melhorar a comunicação.