Pentest - Teste de Penetração

Descubra como um Pentest pode ser a chave para fortificar suas defesas online!

Realizamos simulações de ataques reais em seu ambiente, sem qualquer impacto negativo em seu negócio. Nosso objetivo é identificar vulnerabilidades, falhas de configuração, exposição de informações confidenciais, exfiltração de dados, capturas de credenciais de acesso, e muito mais.

Método: Teste de intrusão

O Relatório

Ao final de cada teste apresentamos um relatório descrevendo todas as técnicas utilizadas, evidência as vulnerabilidades e o impacto que elas causam em seu ambiente, orientamos também algumas recomendações de boas práticas de segurança. Tudo sempre de forma bem clara, transparente e fácil de entender.

Utilizamos os seguintes Frameworks:

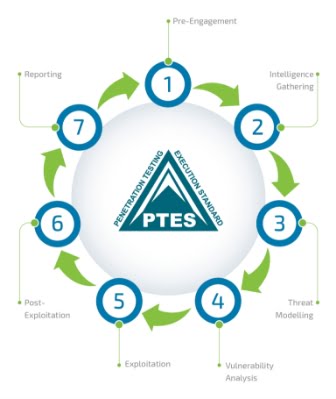

PTES

O PTES (Penetration Testing Execution Standard) é um conjunto de normas e diretrizes destinadas a definir os processos e etapas envolvidos na execução de um teste de penetração (pentest). O objetivo do PTES é fornecer um padrão mínimo para garantir a consistência e a qualidade dos testes de penetração. Ao seguir o PTES, os profissionais de segurança podem garantir que seus testes sejam abrangentes e realizados de forma ética e responsável.

O PTES é dividido nas seguintes fases:

1º Pré-engajamento: Interações e acordos iniciais com o cliente, definição de escopo e objetivos.

2º Coleta de Inteligência: Reunir informações sobre o alvo para ajudar a identificar possíveis vetores de ataque.

3º Modelagem de Ameaças: Identificar possíveis ameaças e determinar quais são relevantes para o alvo.

4º Análise de Vulnerabilidades: Identificar e avaliar vulnerabilidades nos sistemas alvo.

5º Exploração: Tentar explorar as vulnerabilidades

identificadas para ganhar acesso ou exfiltrar dados.

6º Pós-exploração: Determinar o valor real dos dados acessados e avaliar o impacto no mundo real do ataque.

7º Relatório: Documentar as descobertas, fornecer uma análise detalhada das vulnerabilidades, os riscos associados e recomendar medidas corretivas.

OWASP

O OWASP Top 10 é uma lista padrão da indústria que destaca as dez principais vulnerabilidades e riscos de segurança mais críticos para aplicações web. Publicada pela OWASP (Organização Aberta de Segurança em Aplicações Web), essa lista serve como um guia de referência para desenvolvedores, engenheiros de segurança e organizações de TI para ajudá-los a entender e mitigar os riscos mais comuns e perigosos em desenvolvimento web.

O objetivo do OWASP Top 10 é sensibilizar os desenvolvedores e organizações sobre os perigos que podem estar presentes em suas aplicações e incentivar práticas de codificação mais seguras. A lista é revisada e atualizada regularmente, com base nas mais recentes ameaças e tendências de segurança cibernética.

O PTES é dividido nas seguintes fases:

1º Pré-engajamento: Interações e acordos iniciais com o cliente, definição de escopo e objetivos.

2º Coleta de Inteligência: Reunir informações sobre o alvo para ajudar a identificar possíveis vetores de ataque.

3º Modelagem de Ameaças: Identificar possíveis ameaças e determinar quais são relevantes para o alvo.

4º Análise de Vulnerabilidades: Identificar e avaliar vulnerabilidades nos sistemas alvo.

5º Exploração: Tentar explorar as vulnerabilidades

identificadas para ganhar acesso ou exfiltrar dados.

6º Pós-exploração: Determinar o valor real dos dados acessados e avaliar o impacto no mundo real do ataque.

7º Relatório: Documentar as descobertas, fornecer uma análise detalhada das vulnerabilidades, os riscos associados e recomendar medidas corretivas.

Modalidades do serviço:

Black Box

Sem conhecimento algum sobre o ambiente, apenas o básico como blocos de ip, ip avulso, url ou domínio principal.

Gray Box

Conhecimento parcial, blocos de ip, domínios, subdomínios e credenciais com baixo privilégio.

White Box

Conhecimentos mais abrangentes, domínios, subdomínios, dns, credenciais com baixo ou alto privilégio, acesso a VPN e afins.

O que testamos

Aplicações Web (Sites)

Teste de vulnerabilidades conhecidas (OWASP Top 10)

Teste de injeção de código (SQL, XSS, etc.)

Teste de autenticação e autorização

Teste de gerenciamento de sessões

Teste de configurações de segurança

Teste de Cross-Site Request Forgery (CSRF)

API

Teste de autenticação e autorização

Teste de validação de entrada

Teste de controle de acesso

Teste de exposição de informações sensíveis

Teste de vulnerabilidades de segurança (ex: Injeção de SQL)

Infraestrutura

Teste de segurança de rede (ex: varreduras de portas, análise de tráfego)

Teste de configuração de firewall

Teste de segurança de servidores (ex: vulnerabilidades conhecidas, configuração incorreta)

Teste de segurança de banco de dados

Teste de segurança de sistemas operacionais

OSINT

Teste de coleta de informações públicas

Teste de análise de dados e correlação

Teste de pesquisa e reconhecimento de alvos

Teste de verificação de identidade e autenticidade

MOBILE (ANDROID)

Teste de segurança de aplicativos móveis

Teste de análise de permissões

Teste de criptografia de dados em dispositivos móveis

Teste de manipulação de armazenamento local

Teste de proteção contra engenharia reversa

Estamos prontos para atender você

Entre em contato conosco e entenda ainda mais como podemos ajudar sua empresa a ser mais segura para seus clientes e colaboradores

Sobre nós

Nosso propósito é fazer com excelência, mantendo sempre um bom relacionamento com o cliente, focando no compromisso de proporcionar segurança e tranquilidade aos nosso clientes.

A transformação digital não é apenas sobre estar online, mas também sobre redefinir processos, otimizar operações e melhorar a comunicação.